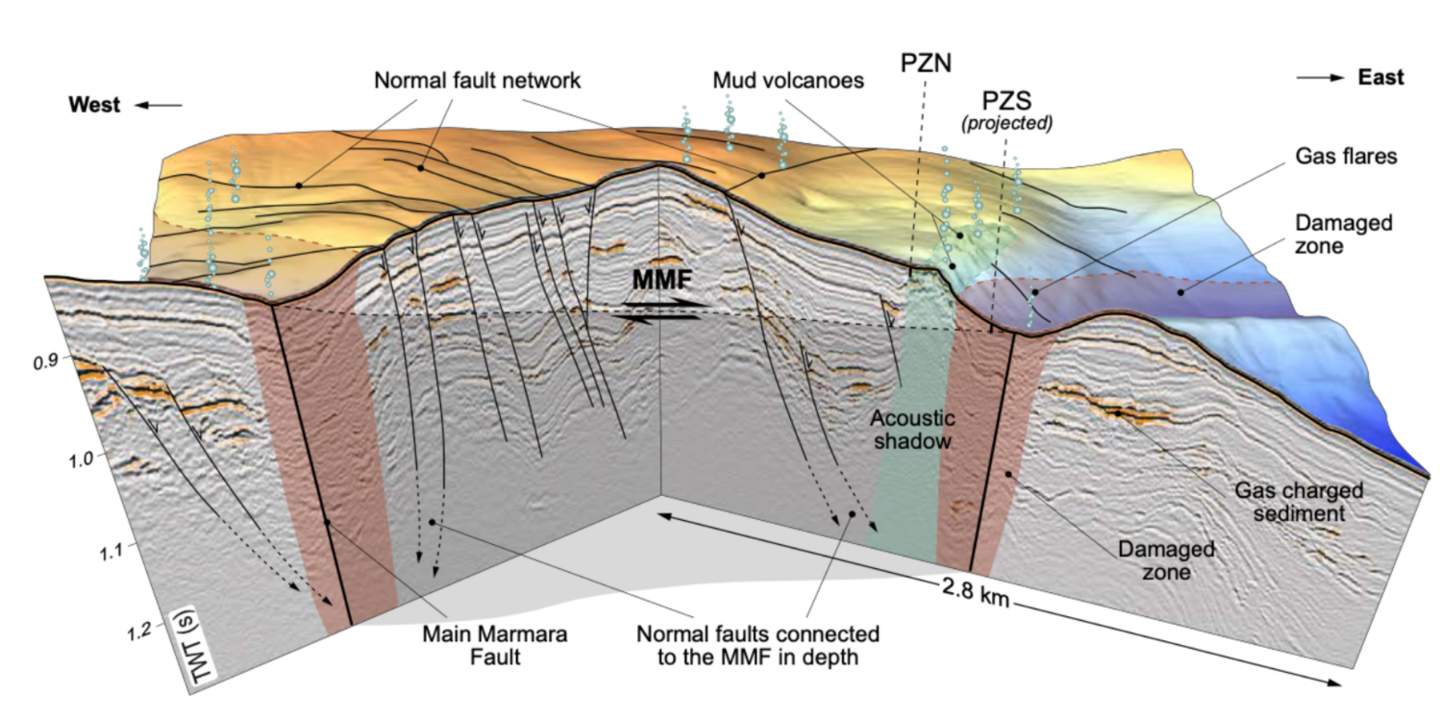

1: Contexte géodynamique du système de faille de San Andreas (Wallace,... | Download Scientific Diagram

1 Système de failles de la zone transformante du Jourdain (a) et du... | Download Scientific Diagram

PUISSANCE 10 / LE SYSTEME LE PLUS EFFICACE POUR GAGNER AU LOTOFOOT: Jouez 10 triples pour 90 € de mise au lieu de 59 049 € / Exploitez la faille du Lotofoot : Maldoff, Jean-Pascal: Amazon.fr: Livres

166 faille de sécurité-fuite de données jurisprudence CNIL 2014 à 2018 | Technique et droit du numérique